为什么需要保护?

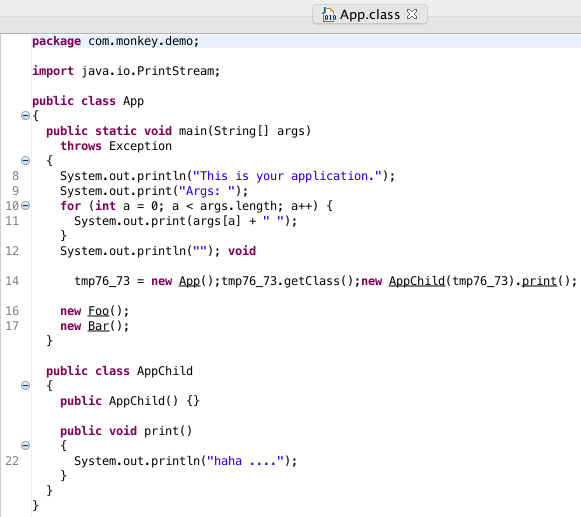

我用java写了一个程序如下:

1 | package com.monkey.demo; |

然后编译生成.class文件后,我发布出去了,别人拿到我的.class文件拖到JD-GUI里面看到的是这样:

玩毛线,看源代码一样,当然你也可以使用ProGuard混淆,不过别人有点耐心还是能分析出来的。另外你还可以修改class文件里面的某些字段,这些字段对运行没有影响,但是能导致别人无法反编译。这里我们暂且不讨论这种方式,分别讨论下使用ClassLoader和jvmti对class文件加密解密的方案。

ClassLoader

Java运行时装入字节码的机制隐含地意味着可以对字节码进行修改。JVM每次装入类文件时都需要一个称为ClassLoader的对象,这个对象负责把新的类装入正在运行的JVM。JVM给ClassLoader一个包含了待装入类(比如java.lang.Object)名字的字符串,然后由ClassLoader负责找到类文件,装入原始数据,并把它转换成一个Class对象。

所以我们可以通过自定义一个ClassLoader,然后先对class进行解密之后,再加载到JVM。大致流程如下:

1 | // 首先创建一个ClassLoader对象 |

loadClass

在创建自定义的ClassLoader时,只需覆盖其中的一个,即loadClass,获取加密后的文件数据解密加载。

1 | public Class loadClass( String name, boolean resolve ) |

上面是一个简单的loadClass实现,其中涉及到如下几个方法:

- findLoadedClass: 检查当前要加载的类是否已经加载。

- defineClass: 获得原始类文件字节码数据后,调用defineClass转换成一个Class对象。

- findSystemClass: 提供默认ClassLoader支持。

- resolveClass: 当JVM想要装入的不仅包括指定的类,而且还包括该类引用的所有其他类时,它会把loadClass的resolve参数设置成true。这时,必须在返回刚刚装入的Class对象给调用者之前调用resolveClass。

加密、解密

直接使用java自带加密算法,比如DES。

生成密钥

1 | //DES算法要求有一个可信任的随机数源 |

加密数据

1 | // DES算法要求有一个可信任的随机数源 |

解密数据

1 | // DES算法要求有一个可信任的随机数源 |

实际案例

这里写了一个简单的例子,代码在github。

首先生成密钥:

1 | javac FileUtil.java |

然后加密class:

1 | javac EncryptClasses.java |

运行加密后的应用:

1 | javac MyClassLoader.java -Xlint:unchecked |

总的来说ClassLoader在类非常多的情况还是比较麻烦,而且这样一来自定义的ClassLoader本身就成为了突破口。下面介绍另外一种加密保护的方案。

jvmti

jvmti(JVMTM Tool Interface)是JDK提供的一套用于开发JVM监控,问题定位与性能调优工具的通用变成接口。通过JVMTI,我们可以开发各式各样的JVMTI Agent。这个Agent的表现形式是一个以c/c++语言编写的动态共享库。

JVMTI Agent原理: java启动或运行时,动态加载一个外部基于JVM TI编写的dynamic module到Java进程内,然后触发JVM源生线程Attach Listener来执行这个dynamic module的回调函数。在函数体内,你可以获取各种各样的VM级信息,注册感兴趣的VM事件,甚至控制VM的行为。

这里我们只需要监控class的加载信息,而jvmti也提供了这样的接口,通过下面的方式我们就能监控到class的加载:

1 | JNIEXPORT jint JNICALL |

通过这样的方式就能监控到class的加载然后再对其进行解密。

加密、解密

加密class文件

这里简单的通过遍历class文件,然后对每个字节进行一个异或处理,具体的加密方法可以自己扩展:

1 | extern"C" JNIEXPORT jbyteArray JNICALL |

解密class文件

在运行jar文件的时候,加载我们的jvmti agent动态库进行动态解密:

1 | void JNICALL |

实际案例

这里写了一个简单的例子,代码在github。

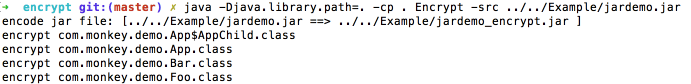

首先加密jar包:

1 | javac Encrypt.java |

然后会得到一个jardemo_encrypt.jar文件,如果现在直接去运行该文件的话肯定是会出错的,所以要做解密。

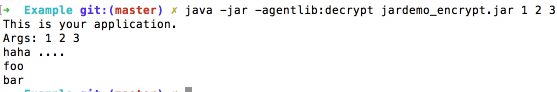

先编译生成一个解密的动态库libdecrypt.dylib。然后运行:

1 | java -jar -agentlib:decrypt jardemo_encrypt.jar |

总结

总的来说,使用jvmti提供的监控api,方便了我们直接对class的操作,所以第二个方案更好一些,当然其中具体使用怎么样的加密,以及如何去保证加密不被破解就需要各位发挥自己的空间了。